セキュリティソリューション導入 /

運用支援 / 監視サービス

脅威トレンド

2024.11.29

サイバー攻撃対策

復習!ランサムウェア再考

ランサムウェア対策で重要なこと

ランサムウェアの感染方法や、攻撃の手口、影響、原因について解説。また感染しないためにはどのような対策を講じるべきかを紹介します。

#ランサムウェア

はじめに

独立行政法人情報処理推進機構(IPA)では、「情報セキュリティ10大脅威」という社会的に影響が大きい情報セキュリティの脅威ランキングを毎年発表しています。これは国内のセキュリティ動向を把握するために最も有用なレポートの一つです。

当コラムでは、「情報セキュリティ10大脅威2024」で上位に挙げられた脅威をテーマとし、数回にわたり解説します。今回は脅威ランキング1位である「ランサムウェア」について取り上げます。

ランサムウェアとは

ランサムウェアは、コンピュータやシステムに侵入してデータを暗号化し、復号化と引き換えに身代金を要求するマルウェアです。2017年に現れたWannaCryで一躍有名になり、最近ではテレビのワイドショーなどでも取り上げられるなど、セキュリティに携わっていない方にもおなじみの脅威です。ただしテレビでは「どのような組織がこの犯罪に手を染めているか」や、「身代金を払った後、システムが本当に復旧するのか」などの話題が先行し、どのような備えが必要か、被害にあった後の復旧(身代金を払わない復旧)方法については明示されていません。

このコラムではランサムウェアの挙動を整理し、被害を受けると企業・組織はどのような損害を被るのか、また、損害を被らないために、日頃よりどのような対策をしておくべきなのかを解説します。

ランサムウェアの挙動

ランサムウェアはまず、インターネットに公開しているVPN装置やリモートデスクトップなどから感染し、ネットワーク内の他のデバイスにも拡散します。感染後、ファイルを暗号化し、アクセスを不能にすることで業務停止を引き起こします。その上で被害者に対して復号化を引き換えに金銭を要求するというのが、ランサムウェアの攻撃の流れです。

最近では奪った情報の公開を示唆することで、金銭獲得の確率を上げる方法が散見されます。

攻撃の流れ

-

1感染

ランサムウェアの感染方法は様々ですが、日本ではVPN装置やリモートデスクトップからの感染が主流です。感染については次の章で詳しく説明します。

-

2拡散

コンピュータやシステムに感染したランサムウェアは、システム内で拡散するような挙動をします。感染したランサムウェアが自律的に拡散するもの、外部の攻撃者からの指示で拡散するものなど、その方法は様々です。

-

3暗号化

感染したコンピュータ上でファイルをスキャンし、特定の拡張子を持つファイル(文書、画像、音声、動画など)を暗号化します。これにより、被害者はそのコンピュータで業務を継続することができなくなります。

-

4身代金要求

ファイルの暗号化が完了すると、コンピュータの利用者に対して「身代金」を要求するメッセージを表示するのが一般的です。このメッセージは複数の言語で表示され、ビットコインでの支払いを要求します。暗号化による業務妨害だけでなく、支払いが行われない場合、盗み出した機密情報(個人情報等)を公開する、といった脅迫も同時に行うケースが近年増加傾向にあります。

ランサムウェアの主な感染経路

それではランサムウェアがどのようにしてシステムに感染するのか詳しくみていきましょう。

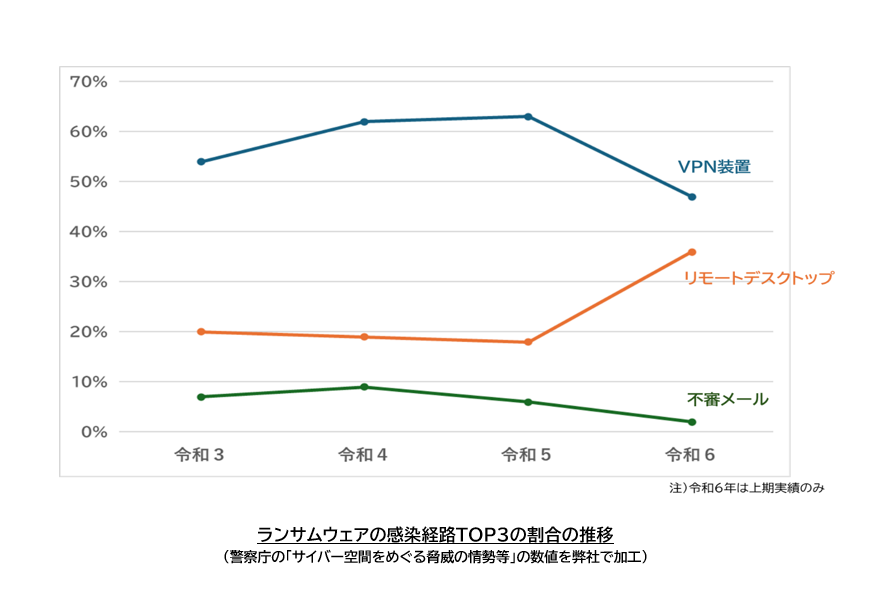

警察庁では半期ごとに「サイバー空間をめぐる脅威の情勢等」という報告書をまとめています。

当資料で取り上げられている、ランサムウェアの3大感染経路について解説します。

-

VPN装置からの感染

VPNを使用して社外から社内ネットワークに安全にアクセスするためには、VPN装置をインターネット上に公開する必要があります。そこで攻撃者は脆弱性のあるVPNサーバーを検出し、その脆弱性を悪用してネットワークに不正にアクセスします。そして社内ネットワークに侵入すると、ドメイン管理のアクセス権を奪取してランサムウェアをネットワーク内に拡散させます。

-

リモートデスクトップ(RDP)からの感染

コロナ禍によるリモートワークの普及により、リモートデスクトップを経由して自宅から社内にあるパソコンに接続することが増えました。攻撃者は何らかの手段で盗んだID情報などを利用してログインを試行するか、脆弱性のあるRDPを検出し、それを悪用して組織内にランサムウェアを送ります。

-

不審なメールからの感染

メールを使ったランサムウェア攻撃は最も古典的な感染経路の一つで、代表的なものがフィッシングメールです。攻撃者は利用者がよく使うサイト(例えば通信キャリアやオンラインショッピング)や金融機関など、信頼できる組織になりすましたメールを送り、受信者がリンクをクリックすることでランサムウェアに感染させます。

ランサムウェア感染による被害

次に、ランサムウェアに感染することで企業や組織にどのような被害があるのか見ていきましょう。

-

企業データの暗号化と業務停止

ランサムウェアが企業のシステムに侵入すると、データが暗号化され、ユーザーがパソコンにアクセスできなくなります。この結果、業務が停止し、企業の生産性が大幅に低下します。被害を受ける業種にはあまり特性はなく、製造業、物流企業、医療機関など多岐にわたります。過去の事例によると、製造業では、生産ラインが停止し、被害を受けた企業だけでなく、サプライチェーン全体に影響を及ぼし、工場のラインが停止するに至りました。また病院では電子カルテにアクセスができなくなり、手術や治療ができない事態が発生しました。

これらの被害は、企業の経済的損失だけでなく、社会的な影響も大きく、ランサムウェアの被害がいかに深刻であるかを示しています。 -

顧客情報の漏えいと信用失墜

近年のランサムウェア攻撃では、個人情報等の機密情報を暴露されることもしばしば発生しています。機密情報が暴露されると、業務停止による復旧作業に加え、漏えい情報の関係者への対応や、監督官庁への報告、マスコミ対応などの負担も加わります。社会的な信用が失墜することに繋がりますので、業績や株価に悪影響が及ぶことは避けられません。

-

法的問題と規制対応染

機密情報が漏えいすることで法的な問題にも加わることがあります。法的問題への対応には、専門の法律顧問を雇用し、適切な対応を行うことが求められます。

ランサムウェア対策のベストプラクティス

ランサムウェアの影響について紹介しましたが、被害を防ぐためには、企業や組織が積極的にセキュリティ対策を講じることが重要です。本章では、ランサムウェア対策のベストプラクティスについて具体的に説明します。

-

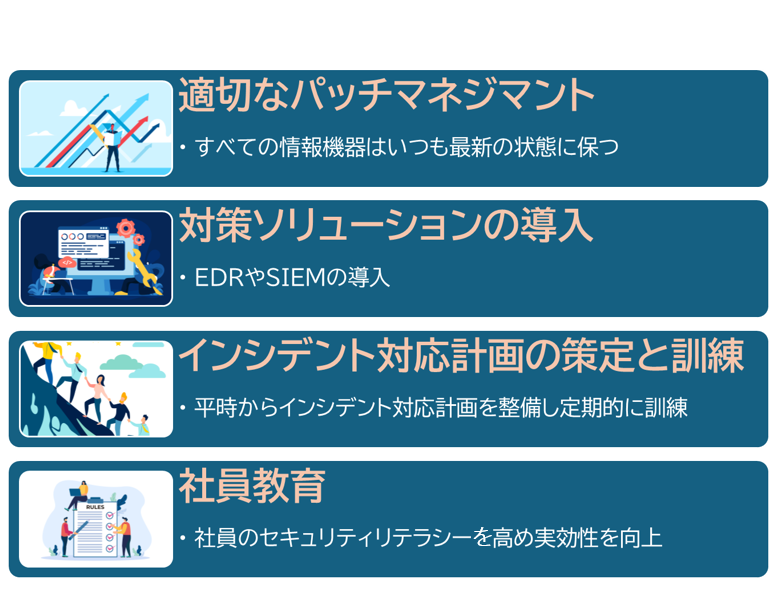

パッチマネジメント

パッチマネジメントは、ランサムウェア対策の基本中の基本です。脆弱性を悪用するランサムウェアは、未更新のシステムを狙う傾向にあるため、定期的なパッチ適用により既知の脆弱性を修正することで、攻撃のリスクを大幅に減少させることができます。OSやミドルウェアだけでなく、ネットワーク装置やOSS(オープンソースソフトウェア)も含め、全てのアプリケーションの更新を怠らないようにしましょう。

-

セキュリティソリューションの導入

ランサムウェア対策に非常に効果があるソリューションを2つ紹介します。

-

・EDR(Endpoint Detection & Response)

エンドポイントデバイス上の異常な活動をリアルタイムで監視し、疑わしい動作を検出します。これにより、ランサムウェアの侵入を未然に防ぐだけでなく、感染が発生した場合でも迅速に対応し、被害を最小限に抑えることができます。

-

・SIEM(Security Information and Event Management)

組織内の様々な情報機器が発信するログデータを収集・分析し、異常な活動や潜在的な脅威をリアルタイムで検出します。これにより、ランサムウェアの攻撃を早期に発見し、迅速な対応が可能となります。最近ではAI技術により、従来のルールベースの検出方法では発見できなかった不正を見逃さないSIEMも開発されています。

-

-

インシデント対応計画の立案と訓練

ランサムウェア攻撃に備えるためには、事前にインシデント対応計画を策定し、定期的に訓練を行うことが重要です。インシデント対応計画には、攻撃発生時の具体的な対応手順、責任者の明確化、連絡体制の整備などが含まれます。また、計画を策定するだけでなく、実際にシミュレーション訓練を行い、計画の有効性を検証し、必要に応じて改善を行うことも重要です。訓練を通じて、社員が迅速かつ適切に対応できる体制を構築することで、被害の拡大を防ぐことができます。

-

社員教育

社員教育はランサムウェア対策の中でも特に重要な要素です。社員一人一人がセキュリティ意識を持つことで、組織全体のセキュリティレベルが向上します。具体的には、フィッシングメールの識別方法や、疑わしいリンクや添付ファイルを開かないこと、定期的なパスワード変更の重要性などを教育します。また、セキュリティポリシーや手順についても定期的に見直し、最新の情報を共有することが大切です。教育プログラムは、オンライン研修やワークショップなど多様な形式で実施し、社員の理解度を高める工夫をしましょう。

まとめ

今回はランサムウェアの感染方法を理解し、感染しないためにどのような対策をすることが企業や組織を守ることになるかについて解説しました。

弊社でも、今回ご説明したランサムウェアの対策に関するコンサルティングや、ソリューション導入を支援しておりますので、まずはお気軽にご相談ください。