セキュリティソリューション導入 /

運用支援 / 監視サービス

脅威トレンド

2025.2.28

サイバー攻撃対策

ゼロトラストセキュリティ

ゼロトラストセキュリティにおける自社環境の見直しポイント

#ゼロトラストセキュリティ

はじめに

「ゼロトラストセキュリティ」は2010年にフォレスターリサーチ社がレポート「No More Chewy Centers: Introducing The Zero Trust Model of Information Security」の中で提唱したもので、従来からあった境界防御型セキュリティモデルとは異なる新しいセキュリティモデルとして登場しました。

クラウド・バイ・デフォルトやリモートワークの促進により、ゼロトラストセキュリティソリューションの必要性が高まる今、本来の意義を再確認し、適切にソリューションを導入することが重要です。

目次

ゼロトラストセキュリティとは

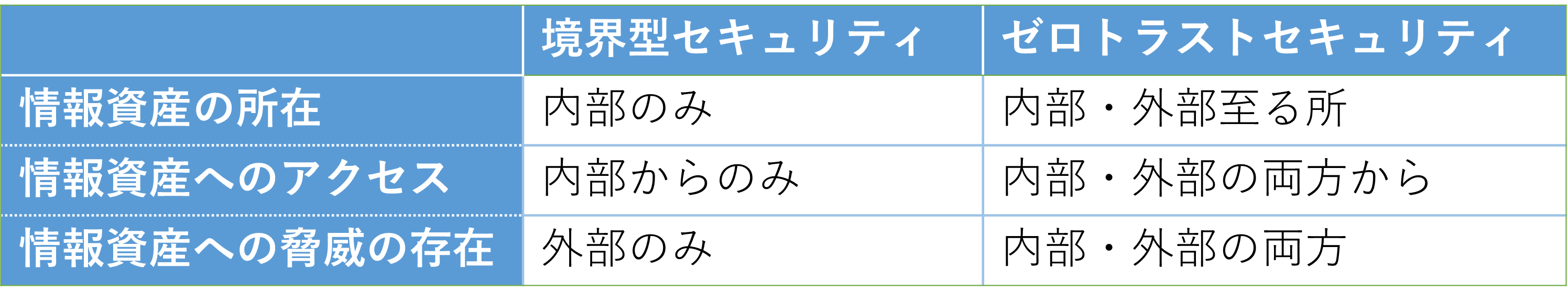

社内ネットワークと、インターネットを含む社外ネットワークとの境界にファイアウォール等のネットワーク機器を配置し、分離するセキュリティモデルを「境界防御型セキュリティモデル」と呼びますが、社内システムのクラウド化、リモートワークの一般化が進むにつれ、社内外の境界があいまいになり、またサイバー攻撃の高度化によりマルウェアの侵入を防ぐことが難しくなった昨今、境界防御型セキュリティモデルの問題点が浮き彫りになってきました。

このような境界防御型セキュリティモデルの問題点を克服するために、ゼロトラストセキュリティの概念が生まれました。ゼロトラストセキュリティは、ネットワーク内外のすべてのデバイスやユーザーを信頼しないセキュリティモデルで、すべての通信を暗号化し、認証、監視することで、機密データやシステムへの不正アクセスを防ぎます。

ゼロトラストセキュリティの導入手法

ゼロトラストセキュリティは、単に製品やソリューションを導入するだけでは実現できません。以下のステップを踏むことで、効果的なゼロトラスト環境を構築することができます。

-

1現状のセキュリティ環境の把握

まず、自社のネットワーク環境や利用しているシステム、そして既存のセキュリティ対策について、詳細な現状把握を行います。この段階で、セキュリティの課題や改善点などを洗い出すことが重要です。

-

2ゼロトラストアーキテクチャの設計

現状把握に基づいて、ゼロトラストアーキテクチャを設計します。具体的には、以下の要素を検討します。

-

・アイデンティティとアクセス管理 (IAM): ユーザーやデバイスの認証・認可を行う

・ネットワークセグメンテーション: ネットワークを細かく分割し、各セグメント間のアクセスを制限する

・データ暗号化: データを暗号化し、不正アクセスを防ぐ

・マイクロセグメンテーション: アプリケーションやワークロード単位でネットワークを分割し、より細粒度のアクセス制御を実現する

・ネットワーク監視:外部からのサイバー攻撃だけでなく、内部に侵入したマルウェアのラテラルムーブメント(マルウェアの他システムへの拡大移動)等の内部攻撃も常に監視し制御する

-

3パイロット導入と検証

設計したアーキテクチャに基づいて、一部のシステムや部門でパイロット導入を行い、その効果を検証します。これにより問題点や改善点を見つけることができ、本格的な導入に向けた準備を進めることができます。

-

4全社展開

パイロット導入の結果を踏まえ、全社への展開を進めます。同時に、従業員への教育や啓発活動も重要です。

ゼロトラストセキュリティを構成するソリューション

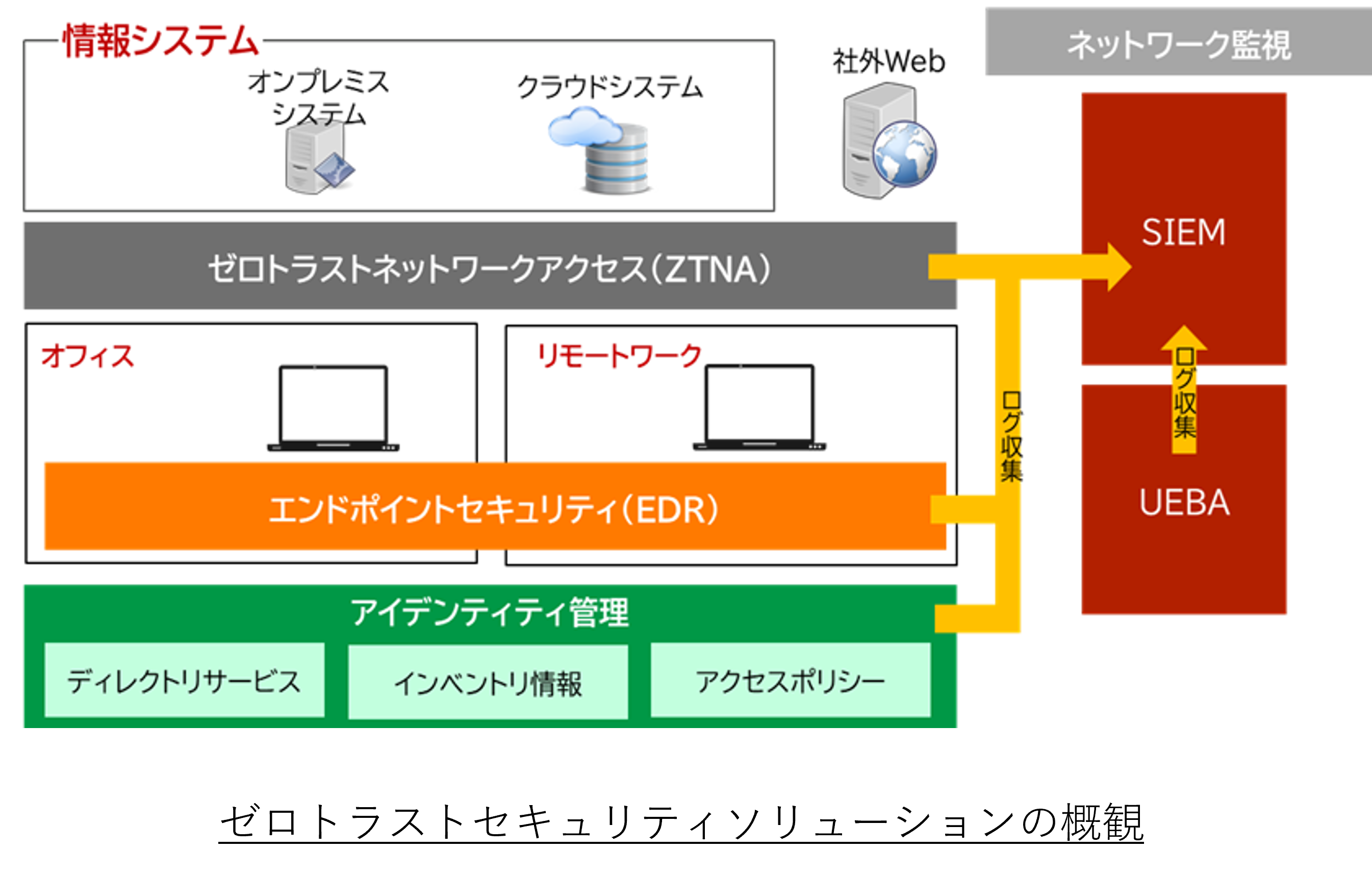

ゼロトラストセキュリティの実現のために活用されている様々なソリューションを、代表的なカテゴリに分類し解説します。

アイデンティティ管理

従来の境界型セキュリティでは、ネットワーク内部を信頼できる領域としていましたが、ゼロトラストではネットワーク内のすべてのデバイスやユーザーを信頼せず、厳格な認証と認可を行います。アイデンティティ管理では、ユーザーやデバイスの属性(名前、所属部署、デバイスの種類など)と、それらがアクセスできるリソースを紐づけます。これにより、不正なアクセスを検出し、最小限の権限で業務を遂行できる環境を実現します。

具体的には、多要素認証(MFA)による強固な認証や、Just-In-Timeアクセス(ユーザーが特定のタスクを実行するために必要な時だけ、一時的にアクセス権限を与えるという特権アクセス管理。略称JIT)、最小権限の原則に基づいた権限付与などが行われます。これらの取り組みを通じて、ゼロトラストセキュリティは、より安全で柔軟なIT環境を実現します。

ゼロトラストネットワークアクセス

ゼロトラストネットワークアクセス(ZTNA)は、ゼロトラストセキュリティの概念に基づいたネットワークセキュリティを提供します。

ZTNAはVPNと対比されることが多く、一度の接続によりネットワーク内のすべてのリソースにアクセスできるVPNに対し、ZTNAはアクセスするリソースごとに認証と認可を行います。ZTNAはより細かいアクセス制御を可能とし、セキュリティリスクを低減します。さらに、ユーザーやデバイスの状態(アクセスしている場所情報、デバイスでのウイルス対策ソフト等の稼働状況)を考慮してアクセスを許可するため、より動的で柔軟なセキュリティ対策が可能です。一方、VPNは基本的に静的な接続であり、セキュリティポリシーの変更が難しく、一度認証を通過すると、接続を解除するまでそのままの状態で利用し続けることができます。

ZTNAはクラウド環境と相性が良く、リモートワークが一般化する現代において、より適したセキュリティソリューションとなっています。

エンドポイントセキュリティ

エンドポイントセキュリティとは、パソコン、スマートフォン、タブレットなどの個々の端末(エンドポイント)を、マルウェア感染やデータ漏洩などの脅威から保護するためのセキュリティ対策です。

従来のエンドポイントセキュリティの代表機能としてマルウェア対策機能がありましたが、マルウェアの高度化により検知を回避したり、内部の従業員の誤操作や内部犯行による情報漏洩リスクが増加していることから、他にも様々な機能が必要となってきました。最近はEDR(Endpoint Detection and Response)が一般的に導入されるソリューションとなっています。EDRはエンドポイント(パソコン、スマートフォンなど)で発生する異常な活動を検知し、迅速に対応するためのセキュリティ対策で、既知の脅威を主に防ぐ従来のマルウェア対策に対し、EDRは未知の脅威や高度な攻撃にも対応できる点が特長です。EDRは、エンドポイントから収集したログデータをAIで分析し、マルウェア感染や不正な操作などの異常な挙動を検知し、脅威を自動的に隔離・削除し、元の状態に復元する機能を備えています。

ネットワーク監視システム

不正行為の監視を行うゼロトラストセキュリティソリューションだけでなく、ネットワーク全体を網羅的に監視するシステムを導入することがセキュリティ強化には必要です。具体的には各ソリューションから発報されるイベントを一括収集し、それらを相関分析して不正を発見するソリューションであるSIEM(Security Information and Event Management)や、ネットワークのトラフィックパターンを学習し、ユーザーやエンティティ(デバイス、アプリケーション等)の異常なパターンを検出するUEBA((User and Entity Behavior Analytics)などが挙げられます。

まとめ

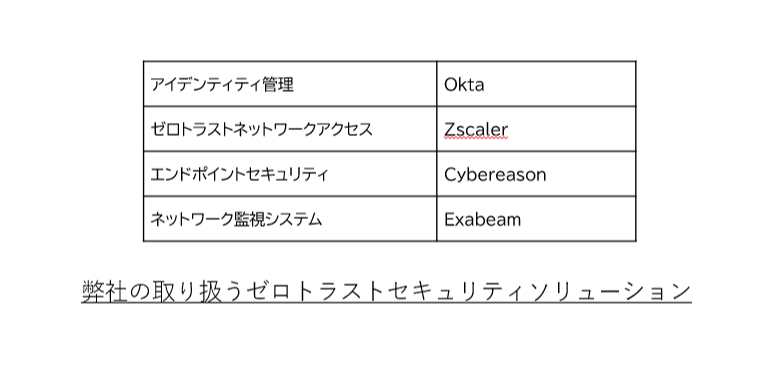

弊社では各種ゼロトラストセキュリティソリューションの販売、導入および運用を幅広くご支援しております。

ゼロトラストセキュリティソリューションの導入をご検討される際には是非お問合せください。