セキュリティソリューション導入 /

運用支援 / 監視サービス

脅威トレンド

2025.4.25

サイバー攻撃対策

ASM(Attack Surface Management)

ASMとその先にあるもの

#ASM

はじめに

これまでのコラムでは、「高度化・巧妙化の一途をたどるサイバー攻撃」や「リモートワーク、クラウドサービスの普及による従来の境界型防御の限界」について解説してきました。

こうした環境下において、自組織が攻撃を受ける可能性のあるIT資産を洗い出し、管理していくことの重要性は言うまでもありません。増え続けるIT資産を人手で洗い出し、管理していくことは非常に困難ですが、本コラムのテーマであるASM(Attack Surface Management)により、攻撃者視点でのセキュリティ対策が可能となり、潜在的な脅威を早期に発見・対処することができるようになります。

以下では、ASMの基本的な概念から、その重要性と具体的なプロセス、さらに最新のソリューション動向を解説します。

目次

ASMとは ~攻撃対象領域の可視化~

ASMとは、企業が保有する全てのIT資産(サーバー、Webアプリケーション、クラウドサービス、IoTデバイスなど)を網羅的に把握し、それらのセキュリティリスクを評価・管理するプロセスです。

「企業が保有するすべてのIT資産」には、情報システム部門が管理しているものだけでなく、情報システム部門に見つからないように設置したサーバーや無断で契約したクラウドサービスなど、組織として管理されていないIT資産も含まれます。攻撃対象領域(アタックサーフェス)とは、インターネットに露出した、攻撃者から見て侵入や攻撃の標的となり得る全てのIT資産を指します。ASMは、この攻撃対象領域を継続的に可視化し、潜在的な脆弱性やリスクを特定することを目的としています。

従来のセキュリティ対策では、ファイアウォールや侵入検知システムなど、特定の境界線内を保護することに重点が置かれていました。しかし、クラウドサービスの利用やリモートワークの普及により、企業のIT環境は複雑化し、境界線が曖昧になっています。ASMは、こうした変化に対応し、組織全体のセキュリティを向上させるための有効な手段です。

ASMの必要性 ~リスクと課題~

ASMが必要とされる背景には、以下のようなリスクと課題が存在します。

クラウドサービスの利用拡大

クラウドサービスの利用が増加するにつれ、企業は自社で管理していないIT資産が増えています。これらの資産は、従来のセキュリティ対策ではカバーしきれない場合があるため、新たな攻撃対象領域となります。

リモートワークの普及

リモートワークの普及により、従業員が社外から社内ネットワークにアクセスする機会が増えています。これにより、従業員の端末や自宅ネットワークが攻撃の起点となるリスクが高まっています。

サプライチェーン攻撃の増加

サプライチェーンを構成する企業間の連携強化につれ、一つの企業の脆弱性がサプライチェーン全体に波及するリスクが高まっています。

シャドーITのリスク

情報システム部門が把握していないIT資産(シャドーIT)は、セキュリティパッチの適用が不徹底で、セキュリティの設定が不十分である等のリスクを抱えている可能性が高い資産です。

これらのリスクに対応するためには、従来の境界型防御だけでなく、攻撃対象領域全体を可視化し、継続的に監視・評価するASMの導入が不可欠です。

ASMのプロセス ~継続的な監視と評価~

ASMのプロセスは、大きく分けて以下の4つのステップで構成されます。

-

1検出

企業が保有する全てのIT資産を、外部からのスキャンや、内部ネットワークの監視などにより検出します。

-

2分析

検出されたIT資産の脆弱性やリスクについて、脆弱性スキャンや設定ミスのチェックなどで分析します。

-

3評価

分析結果に基づき、リスクの深刻度やビジネスへの影響などを考慮してリスクの優先順位を評価します。

-

4対応

評価結果に基づき、脆弱性の修正や設定変更など、適切な対策を講じます。

これらのプロセスを継続的に実施することで、攻撃対象領域の変化に迅速に対応し、セキュリティリスクを最小限に抑えることができます。 なお、ASMのプロセスについては経済産業省発行の「ASM (Attack Surface Management) 導⼊ガイダンス 」で詳しく解説されているので参考として利用されることをお勧めします。

ASMと脆弱性管理 ~連携による効果最大化~

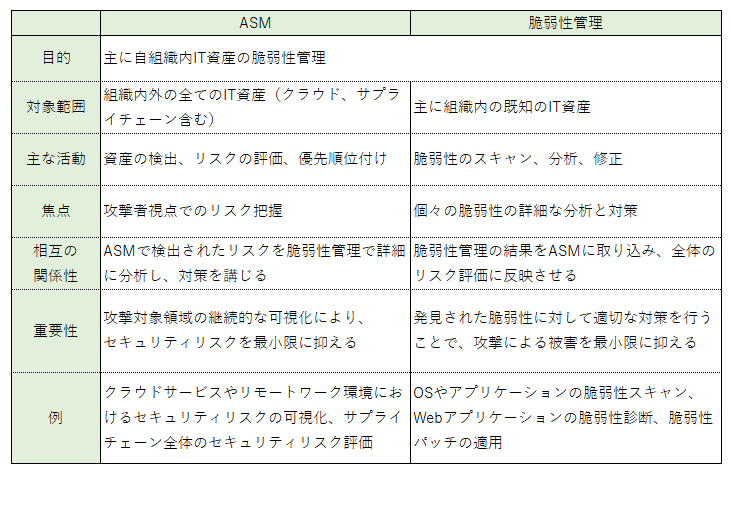

ASMと脆弱性管理は、どちらもセキュリティリスクを低減するための重要なプロセスですが、異なる役割を担っています。ASMと脆弱性管理を比較してみましょう。

ASMと脆弱性管理は相互に補完し合う関係にあり、両者を組み合わせることで、より強固なセキュリティ体制を構築できます。

・ASMで広範囲のリスクを検出し、脆弱性管理で詳細な対策を行うことで、効率的なリスク管理が可能

・脆弱性管理の結果をASMと統合することで、全体のリスク状況を把握し、優先順位に基づいた対策が可能

・両者を連携させることで、攻撃者視点とシステム内部視点の両方からセキュリティを強化

ASMソリューションの最新動向 ~サードパーティリスクマネジメント~

近年、ASMソリューションは、サードパーティリスクマネジメントの機能を取り込み、自組織だけでなくサプライチェーン全体のセキュリティ強化を支援する方向に進化しています。サードパーティリスクマネジメントとは、サプライチェーンを構成する企業(サードパーティ)のセキュリティリスクを評価・管理することです。

ASMソリューションは、サードパーティのIT資産やセキュリティ対策をも可視化し、自社のセキュリティリスクに与える影響を評価することができます。これにより、サプライチェーン全体のセキュリティを向上させ、攻撃の連鎖を防ぐことができます。代表的なサードパーティリスクマネジメントに対応したASMソリューションとして、SecurityScorecardやPanoraysなどが挙げられます。

・SecurityScorecard(米国 SecurityScorecard社)

OSINT(*1)等の外部からの情報に基づいて、企業のセキュリティリスクをスコアリングし、評価レポートを提供します。

サプライチェーン全体のセキュリティリスクを可視化し、継続的に監視することができます。

(*1)Open Source Intelligence(オープンソースインテリジェンス):一般に公開されている情報源から情報を収集・分析し、有用なインテリジェンス(情報)を得る手法のこと。

・Panorays(米国 Panorays社)

サプライチェーンを構成する企業(サードパーティ)のセキュリティリスクを評価し、可視化します。

各企業に対して、アンケート・外部からのスキャン・ドキュメントの検査などを実施することにより各社のリスクを評価します。

まとめ

SMは、変化の激しい現代のビジネス環境において、企業がセキュリティリスクを適切に管理するための不可欠なプロセスです。攻撃対象領域を継続的に可視化し、最新のソリューションを活用することで、企業はより強固なセキュリティ体制を構築することができます。今後は、ASMと他のセキュリティ技術(EDR、XDRなど)との連携が進み、より高度な脅威検知・対応が可能になることが期待されています。企業は、ASMを積極的に導入し、変化する脅威に備える必要があります。

弊社では本コラムでご紹介したSecurityScrorecardおよびPanoraysの取り扱いもございます。ご興味のある方は、ぜひお気軽にご相談ください。